Some writeup about BugKu range...

本文最后更新于:1 年前

Misc

01.

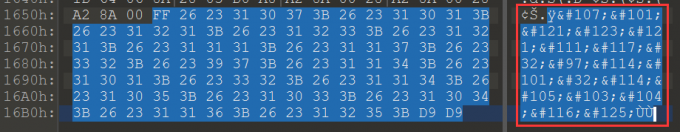

- 拷贝到在线转换器,Unicode 转 ASCII得到flag

02.

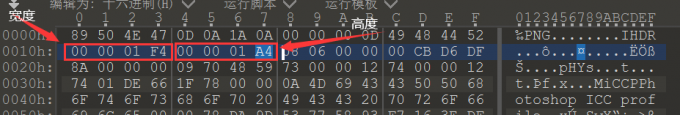

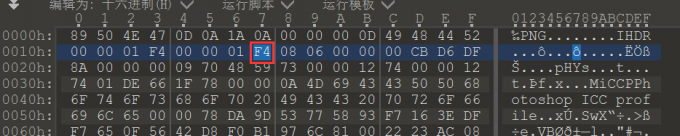

- 将高度中A4改为F4

这样就能看到flag

n.

······

······

Web

- bugku更新后,靶机启动一次3金币/3h,把握好每次机会🤣

web1.

web2.

1 | |

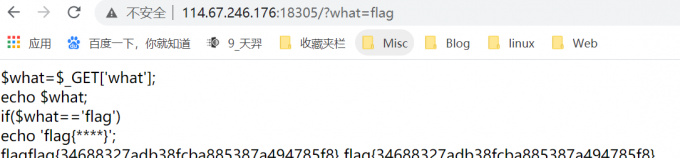

web3.(get)

网页内容:

$what=$_GET['what']; echo $what; if($what=='flag') echo 'flag{****}';

$_GET 传参时请求的参数是在URL中,直接在URL中赋值what变量,找到flag

url传参,

?what=flag,打印即可

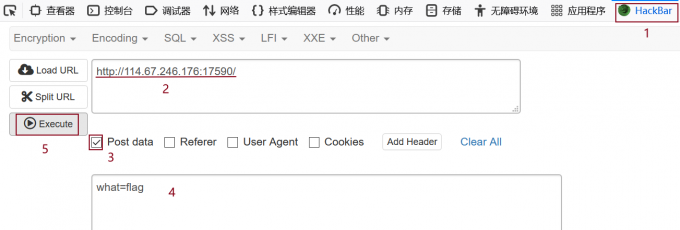

web4.(post)

网页内容:

$what=$_POST['what']; echo $what; if($what=='flag') echo 'flag{****}';

这里利用Firefox插件[Hackbar][https://addons.mozilla.org/zh-CN/firefox/addon/hackbar-free/?utm_source=addons.mozilla.org&utm_medium=referral&utm_content=search]发送post请求,如图

web5.

内容:

$num=$_GET['num']; if(!is_numeric($num)) { echo $num; if($num==1) echo 'flag{**********}'; }

- is_numeric() 函数用于检测变量是否为数字或数字字符串。

- 题目要求num不能为数字但要为1

- 因此url传参,

?num=1a或者``?num=1%00`PHP漏洞截断[->大佬详解传送门<-][https://blog.csdn.net/changer_WE/article/details/85067139]

web6.

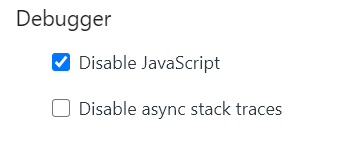

- 按F12后接F1进入settings,勾选

Disable JS禁用js(douyin中经常作为跳过付费界面技巧讲解) - 有时不是很好用,用Firefox自带禁止恶意弹窗功能

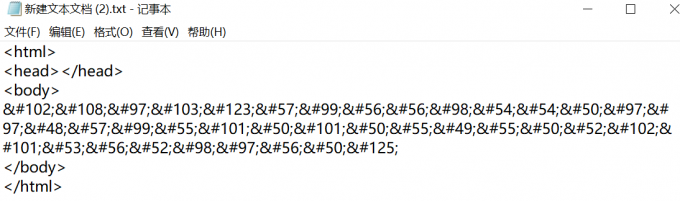

- 查看源码有一段url编码,利用工具解码或写一个html文件解码后得到flag

web7.

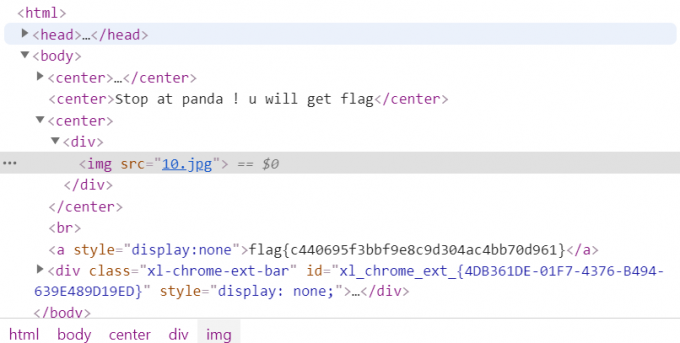

- 网页不断刷新,当img src=“10.jpg”时,禁用js就可以看到flag,方法比较笨,运气好一次就中

- chrome中也可先禁用js,再多次刷新,直到img src=“10.jpg”时,copy the flag

·

·

·

·

·

·

[^特殊序列]: Unicode 编码

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!