攻防世界writeup(新手区)

本文最后更新于:1 年前

Web.

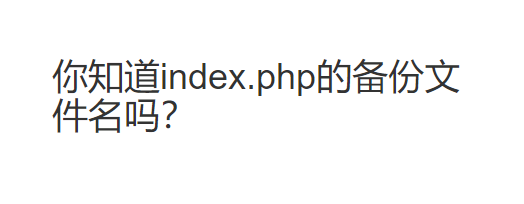

0x01. backup

题目提示为备份文件,如果网站存在备份文件,常见的备份文件后缀名有:“.git” 、“.svn”、“ .swp”“.~”、“.bak”、“.bash_history”、“.bkf” 尝试在URL后面,依次输入常见的文件备份扩展名(index.php.*)。

尝试到

.bak时下载了一个文件,使用记事本打开得到flag。

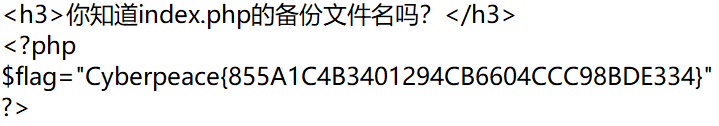

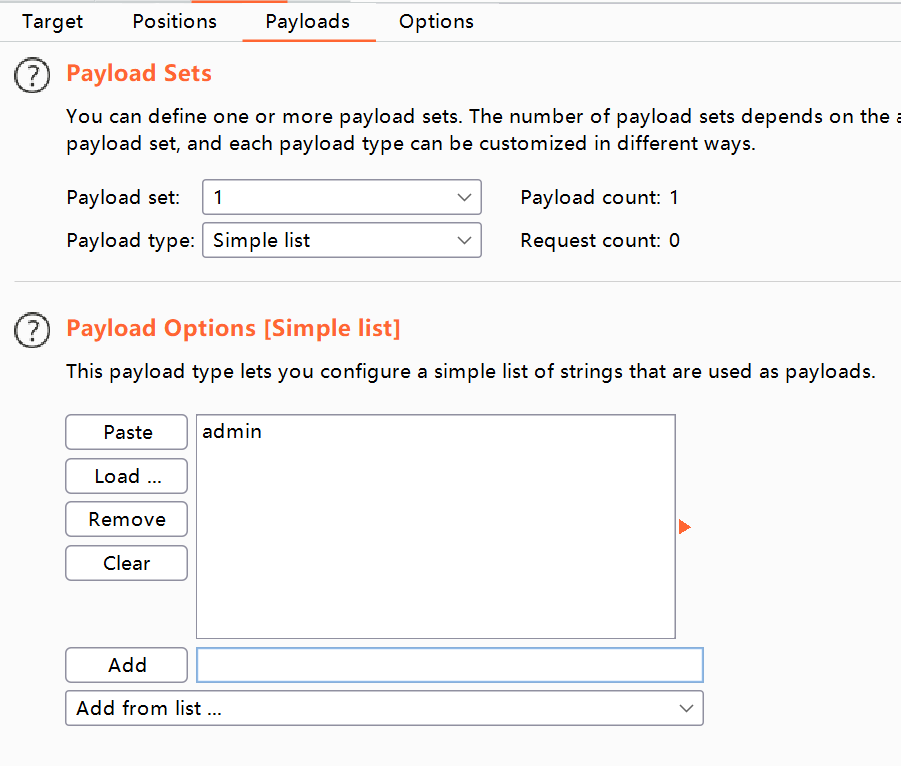

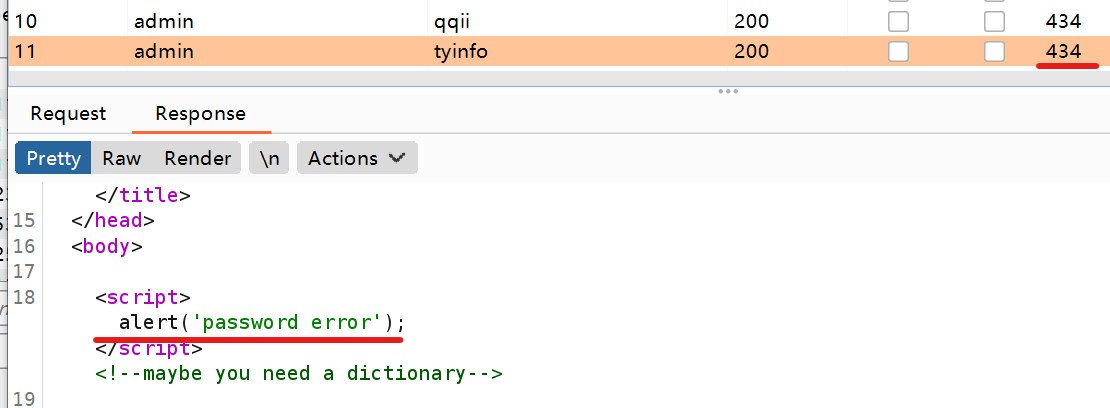

0x02. weak_auth

- 题目如图,且任意输入用户名提示

please login as admin,这里使用Burp Suite的Intruder模块暴力破解 - 输入admin,密码随意输入(万一蒙中了呢😊),Bs截断包

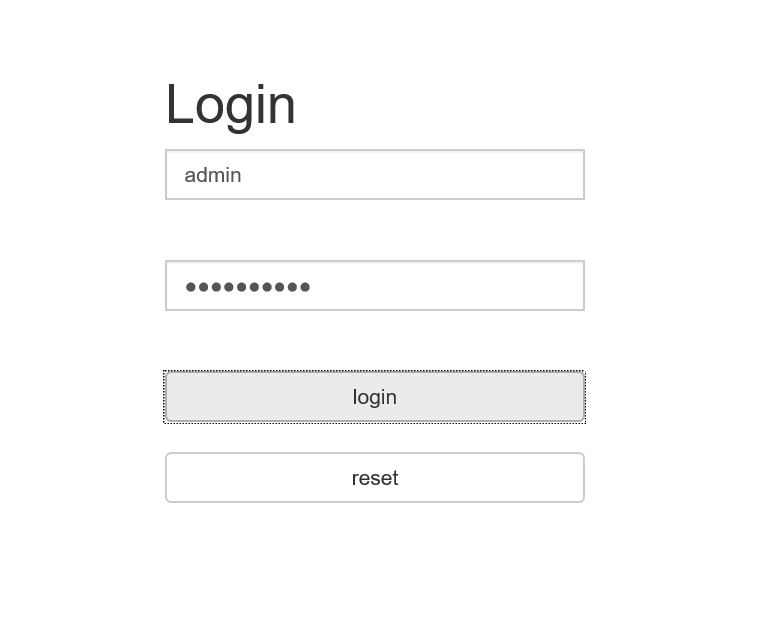

- 点击action发送到Intruder模块

- 选择Cluster bomb类型,使用Auto自动识别两个变量

- 分别设置两个变量的内容,密码从load中选择文件

- 暴力开始,点击

Start attack - 结果中出现两种长度

- 密码即为123456,getFlag!

tip: 更详细的操作可参考B站Up主视频

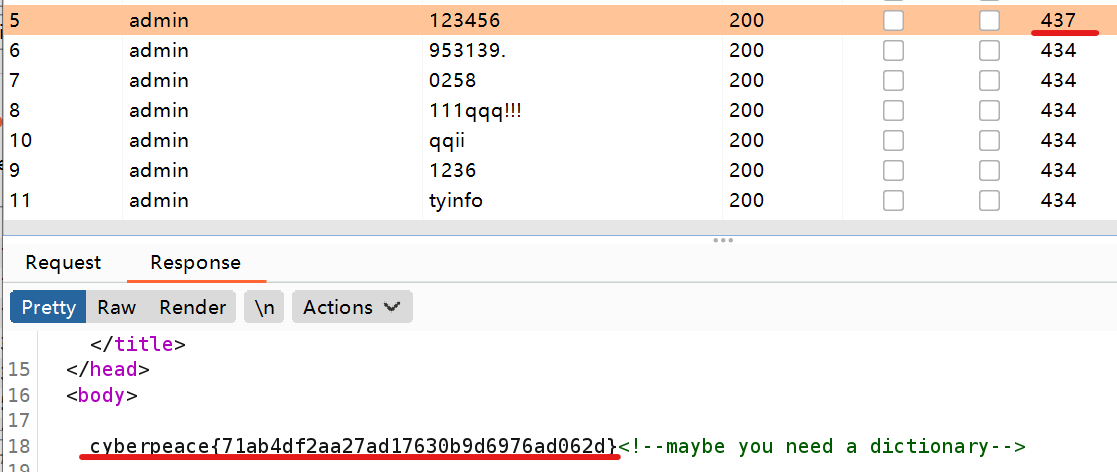

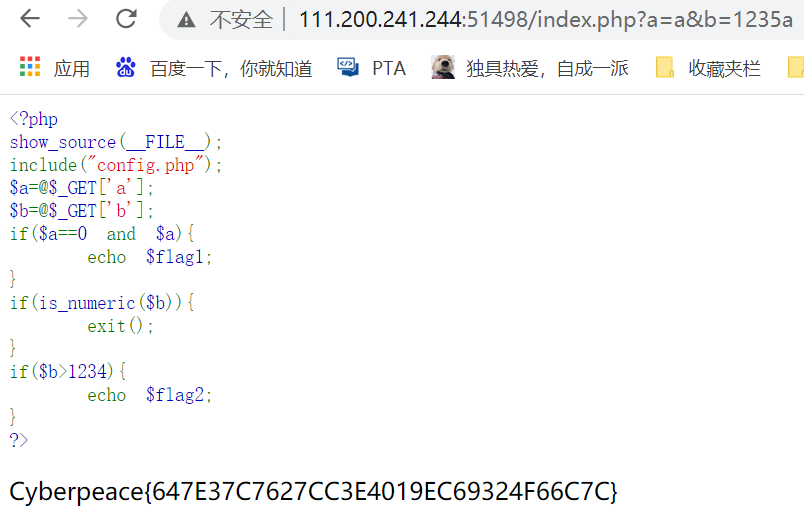

0x03. simple_php

1 | |

- 网页内容如上

- 该题为一个简单的php弱类型比较

is_numeric()函数会判断如果是数字和数字字符串则返回 TRUE,否则返回 FALSE- php中有两种比较符号

===会同时比较字符串的值和类型,==会先将字符串换成相同类型,再作比较,属于弱类型比较

引

1 | |

0x04. xff_referer

- X-Forwarded-For:简称XFF头,它代表客户端,也就是HTTP的请求端真实的IP,只有在通过了HTTP 代理或者负载均衡服务器时才会添加该项

- HTTP Referer是header的一部分,当浏览器向web服务器发送请求的时候,一般会带上Referer,告诉服务器我是从哪个页面链接过来的

- 因此请求头添加X-Forwarded-For:123.123.123.123返回要求来自google

- 继续添加

Referer: https://www.google.com得到flag

0x05. command_execution

1 | |

没有写waf,因此只需方框中输入| find / -name "flag.txt",回显flag文件的路径,再使用| cat xxx打开查看flag。

Misc.

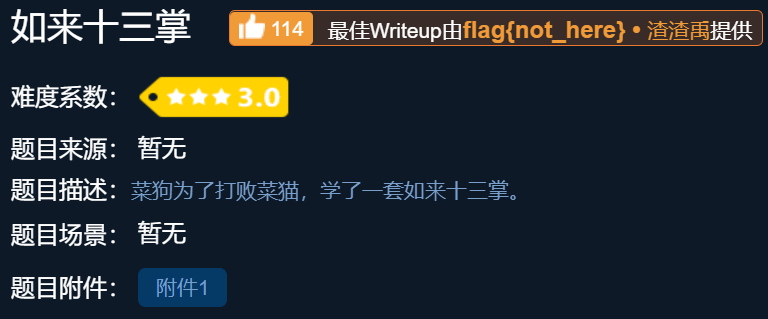

0x01. 如来十三掌

- 附件中为

1 | |

- 应该是与佛论禅编码,解码时加前缀“佛曰:”(冒号为中文)

- 然后题目中提示如来十三掌,继续rot-13解码

- 再一次Base64解码得到flag

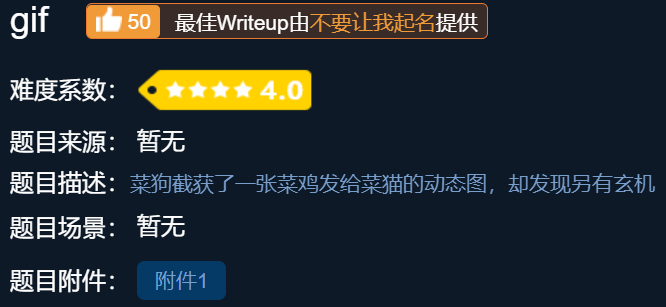

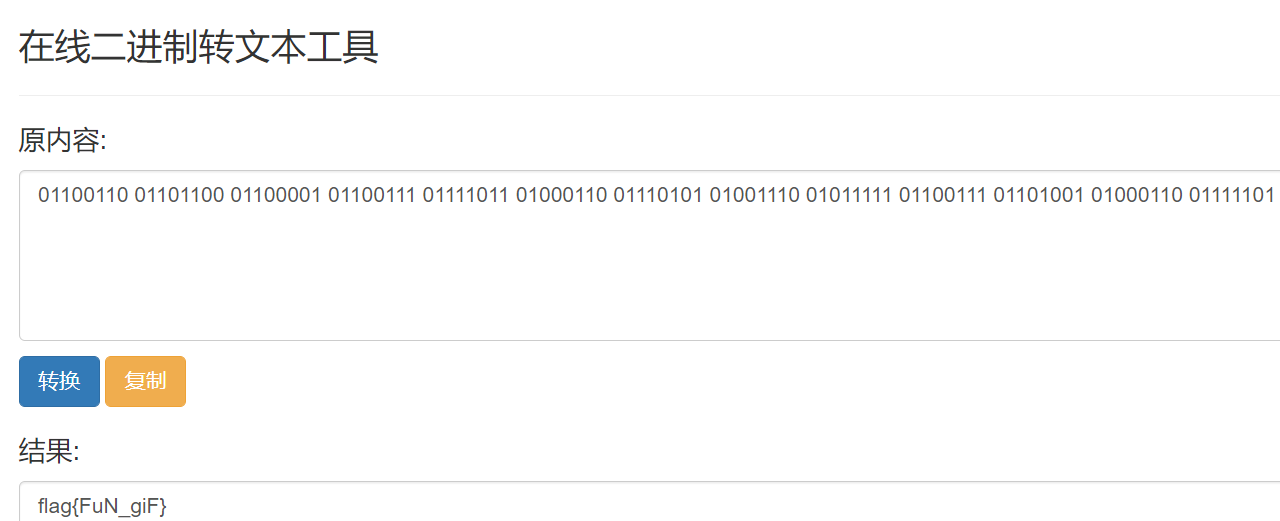

0x02. gif

- 题目描述为gif图片,打开附件是104个黑白图片,费解。。。参考wp说是二进制,白色为0,黑为1

- 然后二进制转字符串,getFlag

0x03. base64stego

- [zip伪加密][https://blog.mkerosene.cn/2020/12/25/BUUCTF-wp/#2-zip%E4%BC%AA%E5%8A%A0%E5%AF%86]

- base64隐写

- 脚本如下:

1 | |

0x04. SimpleRAR

- 打开压缩包(winRAR),发现损坏文件

- 010 editor打开

7A改成74(子块改为文件块)https://blog.csdn.net/weixin_42542313/article/details/103653185

secret.png显示,据题目提示双图层,ps打开,改后缀gif

两个图层分别导出,使用stegsolve打开,找到部分二维码

使用ps补全定位符号,扫码得到flag

0x05. ext3

工具:ext3grep:

apt-get install ext3grep二进制文件,使用file命令检查

1 | |

- 确定为ext3文件系统的镜像中的恢复文件

- 先过滤出flag相关文件

strings f1fc23f5c743425d9e0073887c846d23 | grep -i flag

1 | |

- 定位到

~root/Desktop/file/O7avZhikgKgbF/flag.txt使用ext3grep恢复查找此文件 - base64解密得到flag

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!